In dem letzten Blogartikel hatte ich 5 verschiedene Normen zur Informationssicherheit kurz beschrieben. Heute möchte ich die ISO 27001 vorstellen.

Allgemeines, Ziele und Merkmal der ISO 27001

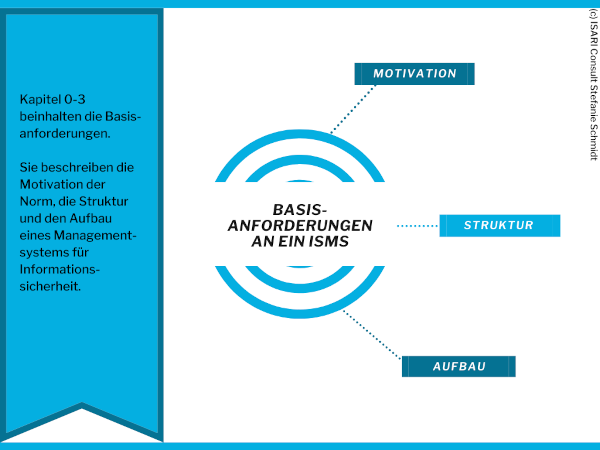

Die ISO 27001 ist der Standard und meist bekannteste Norm für Informationssicherheit. Sie wurde erstmals 2005 veröffentlicht, die aktuellste Version ist von 2017. Sie spezifiziert die Anforderungen für die Einhaltung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten Informationssicherheitsmanagementsystems unter Berücksichtigung der Organisation. Sie wurde als DIN-Norm in der High Level Structure (HLS) veröffentlicht und gehört zur ISO/IEC 2700x Familie.

Die HLS ist eine durch die ISO 2012 veröffentlichte Grundstruktur für Managementsysteme. Diese Standardisierung soll dafür sorgen, dass die Anwendung der einzelnen Normen durch ihre gleiche Struktur erleichtert wird. Durch die High Level Structure erhalten Managementsystemnormen alle die gleiche Grundstruktur, unabhängig vom behandelten Themengebiet. Dazu gehört unter anderem eine gemeinsame Struktur des Inhaltsverzeichnisses mit gleichen Kapiteln.

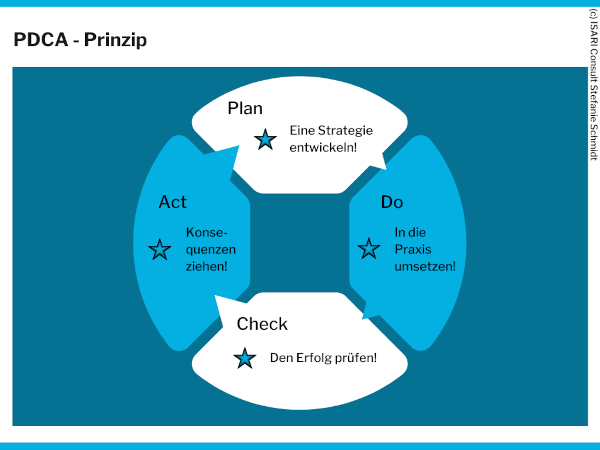

Die ISO Norm selber besteht aus 2 Teilen, den generellen Anforderungen und speziellen Anforderungen im Anhang A. Die Norm verfolgt den Top-Down-Ansatz und somit fällt die Gesamtverantwortung für die Informationssicherheit in den Verantwortungsbereich der Unternehmensführung. Die ISO 27001 wurde als Modell für den Aufbau, die Verwirklichung, Durchführung, Überwachung, Bewertung, Aufrechterhaltung und Verbesserungen eines Informationssicherheitsmanagementsystems (ISMS) erarbeit. Sie ist prozessorientiert, fordert eine fortlaufende Verbesserung und liegt dem PDCA-Prinzip zugrunde.

Das PDCA-Prinzip beschreibt den kontinuierlichen Verbesserungsprozess:

Die generellen Anforderungen der ISO 27001

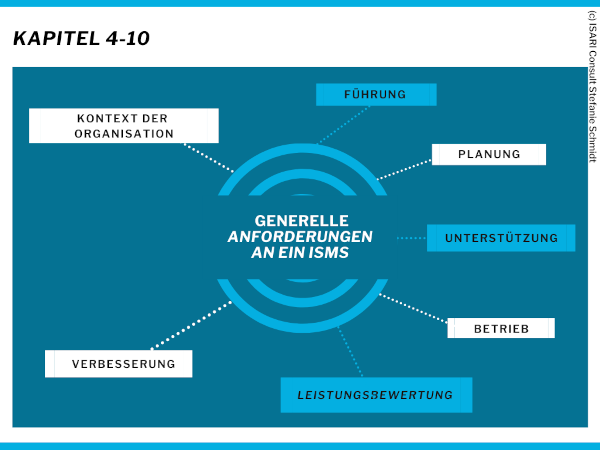

Richtig los geht es dann im Kapitel 4 mit dem Kontext der Organisation. Hier geht es um den Anwendungsbereich und um internen und externen Einflüsse.

Unternehmensführung und ihren Verpflichtungen, die Unternehmenspolitik sowie Rollen, Verantwortlichkeiten und Befugnisse werden in Kapitel 5 behandelt.

In Kapitel 6 werden der Umgang mit Risiken und Chancen, sowie die Beurteilung und Behandlung von Informationssicherheitsrisiken thematisiert.

Ressourcen, Kompetenzen, Bewusstsein, Kommunikation und dokumentierte Informationen sind Themen im Kapitel 7.

Kapitel 8 beschäftigt sich mit der betrieblichen Planung und Steuerung und greift das Thema Beurteilung und Behandlung von Informationssicherheitsrisiken aus Kapitel 6 noch einmal auf.

Um die Bewertung der Leistung, interne Audits und die Managementbewertung geht es in Kapitel 9.

Und abschließend beinhaltet das Kapitel 10 die Behandlung von Nichtkonformitäten und Korrekturmaßnahmen, sowie die fortlaufenden Verbesserungen.

Die speziellen Anforderungen der ISO 27001 - Anhang A

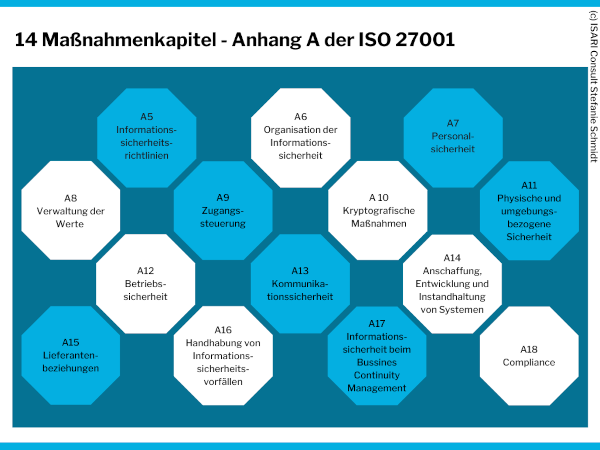

Im normativen Anhang A werden auf 107 Seiten in 14 Kapiteln 35 Maßnahmenziele und 114 Maßnahmen und deren Umsetzung beschrieben.

Hier ein kurzer Überblick über die 14 Kapitel (ja, sie fangen wirklich mit A5 an):

A5 Informationssicherheitsrichtlinien

-

- Vorgaben der Leitung für Informationssicherheit

A6 Organisation der Informationssicherheit

-

- Interne Organisation

- Mobilgeräte und Telearbeit

A7 Personalsicherheit

-

- Vor der Beschäftigung

- Nach der Beschäftigung

- Beendigung und Änderung der Beschäftigung

A8 Verwaltung der Werte

-

- Verantwortlichkeit für Werte

- Informationsklassifizierung

- Handhabung von Datenträgern

A9 Zugangssteuerung

-

- Geschäftsanforderungen an die Zugangssteuerung

- Benutzerzugangsverwaltung

- Benutzerverantwortlichkeiten

- Zugangssteuerung für Systeme und Anwendungen

A10 Kryptografie

-

- Kryptografische Maßnahmen

A11 Physische und umgebungsbezogene Systemsicherheit

-

- Sicherheitsbereiche

- Geräte und Betriebsmittel

A12 Betriebssicherheit

-

- Betriebsabläufe und -verantwortlichkeiten

- Schutz vor Schadsoftware

- Datensicherung

- Protokollierung und Überwachung

- Steuerung von Software im Betrieb

- Handhabung technischer Schwachstellen

- Audits von Informationssystemen

A13 Kommunikationssicherheit

-

- Netzwerksicherheitsmanagement

- Informationsübertragung

A14 Anschaffung, Entwicklung und Instandhaltung von Systemen

-

- Sicherheitsanforderungen an Informationssysteme

- Sicherheit in Entwicklungs- und Unterstützungsprozessen

- Testdaten

A15 Lieferantenbeziehungen

-

- Informationssicherheit in Lieferantenbeziehungen

- Steuerung der Dienstleistungserbringung von Lieferanten

A16 Handhabung von Informationssicherheitsvorfällen

-

- Handhabung von Informationssicherheitsvorfällen und -verbesserungen

A17 Informationssicherheitsaspekte beim Business Continuity Management

-

- Aufrechterhaltung der Informationssicherheit

- Redundanzen

A18 Compliance

-

- Einhaltung gesetzlicher und vertraglicher Anforderungen

- Überprüfung der Informationssicherheit

Fazit oder warum man ein ISMS nach ISO 27001 einführen sollte

Wettbewerbsvorteil gegenüber Mitbewerbern

Durch eine Zertifizierung können Sie sich von Ihren Mitbewerbern abheben und das Vertrauen bei Geschäftspartnern und Kunden stärken.

Etablierung von Prozessen und Verantwortlichkeiten

Durch die Auseinandersetzung mit der internen Organisation und ihren Ablaufen, werden Prozesse klarer und Verantwortlichkeiten festgelegt.

Schutz von Investitionen in Systeme und Konzepte

Durch die kontinuierliche und intensive Beschäftigung mit IT-Risiken und die daraus resultierenden Umsetzung von Maßnahmen kann die Eintrittswahrscheinlichkeit gesenkt und die Schadenshöhe verringert werden.

Wenn auch Du von den Vorteilen eines ISMS profitieren möchten, kontaktiere mich gerne!